WooCommerce опубликовала предупреждение об уязвимости XSS, а Wordfence одновременно сообщил о критической уязвимости в плагине WooCommerce под названием Dokan Pro. В сообщении о Dokan Pro предупреждалось, что уязвимость SQL-инъекции позволяет неаутентифицированным злоумышленникам извлекать конфиденциальную информацию из базы данных веб-сайта.

Содержание

- 1 Плагин Dokan Pro для WordPress

- 2 Журнал изменений не показывает исправление уязвимости

- 3 Оценка CVSS 10

- 4 Описание уязвимости

- 5 Вот как это описывает Wordfence:

- 6 Рекомендуемое действие для пользователей Dokan Pro

- 7 Уязвимость межсайтового скриптинга WooCommerce (XSS)

- 8 Должны ли веб-хосты быть более активными?

Плагин Dokan Pro для WordPress

Плагин Dokan Pro позволяет пользователю превратить свой веб-сайт WooCommerce в торговую площадку с участием нескольких поставщиков, аналогичную таким сайтам, как Amazon и Etsy. В настоящее время у него более 50 000 установок. Версии плагинов до 3.10.3 включительно уязвимы.

По данным WordFence, версия 3.11.0 представляет собой полностью исправленную и самую безопасную версию.

WordPress.org сообщает, что текущее количество установок плагинов облегченной версии составляет более 50 000, а общее количество установок за все время превышает 3 миллиона. На данный момент только 30,6% установок использовали самую последнюю версию 3.11, что может означать, что 69,4% всех плагинов Dokan Pro уязвимы.

Скриншот статистики загрузки плагина Dokan

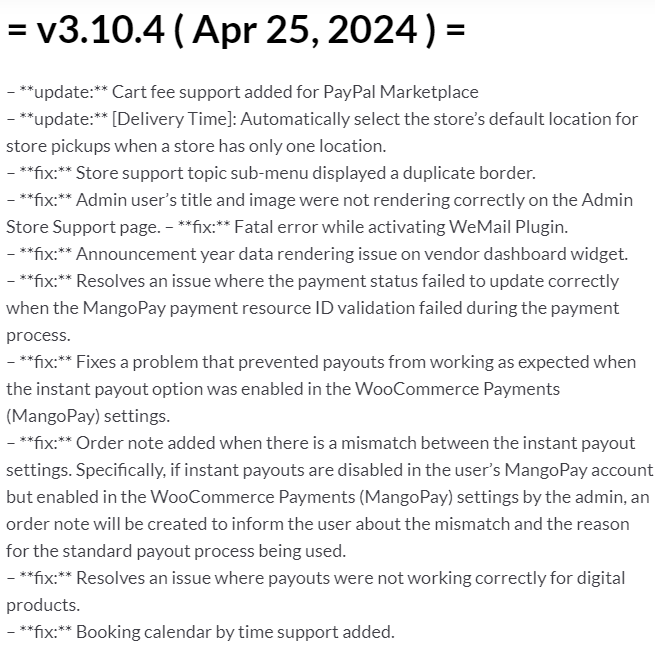

Журнал изменений не показывает исправление уязвимости

Журнал изменений — это то, что сообщает пользователям плагина, что содержится в обновлении. Большинство производителей плагинов и тем публикуют четкое уведомление о том, что обновление содержит исправление уязвимости. По данным Wordfence, уязвимость затрагивает версии до 3.10.3 включительно. Но в журнале изменений версии 3.10.4, выпущенной 25 апреля 2024 г. (которая должна быть исправлена), не указано наличие исправления. Возможно, издатель Dokan Pro и Dokan Lite не хотел предупреждать хакеров о критической уязвимости.

Скриншот журнала изменений Dokan Pro

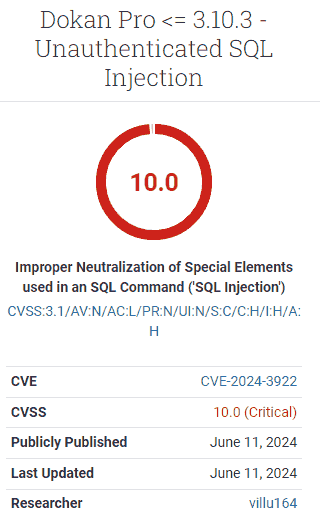

Оценка CVSS 10

Общая система оценки уязвимостей (CVSS) — это открытый стандарт для присвоения оценки, отражающей серьезность уязвимости. Оценка серьезности основана на возможности ее использования, ее влиянии, а также на дополнительных показателях, таких как безопасность и срочность, которые вместе составляют общую оценку от наименее серьезной (1) до самой высокой серьезности (10).

Плагин Dokan Pro получил оценку CVSS 10, высший уровень серьезности, что означает, что всем пользователям плагина рекомендуется принять немедленные меры.

Скриншот оценки серьезности уязвимости Dokan Pro

Описание уязвимости

Было обнаружено, что Dokan Pro содержит уязвимость, связанную с неаутентифицированным внедрением SQL. Существуют аутентифицированные и неаутентифицированные уязвимости. Неаутентифицированный означает, что злоумышленнику не нужно получать учетные данные пользователя для запуска атаки. Среди этих двух типов уязвимостей наихудшим сценарием является отсутствие аутентификации.

Уязвимость WordPress SQL Injection — это уязвимость, при которой плагин или тема позволяют злоумышленнику манипулировать базой данных. База данных — это сердце каждого веб-сайта WordPress, где хранятся все пароли, имена для входа, сообщения, темы и данные плагинов. Уязвимость, позволяющая любому манипулировать базой данных, очень серьезна – это очень плохо.

Вот как это описывает Wordfence:

«Плагин Dokan Pro для WordPress уязвим к SQL-инъекциям через параметр «код» во всех версиях до 3.10.3 включительно из-за недостаточного экранирования заданного пользователем параметра и недостаточной подготовки существующего SQL-запроса. Это позволяет неаутентифицированным злоумышленникам добавлять дополнительные SQL-запросы к уже существующим запросам, которые можно использовать для извлечения конфиденциальной информации из базы данных».

Рекомендуемое действие для пользователей Dokan Pro

Пользователям плагина Dokan Pro рекомендуется как можно скорее обновить свои сайты. Всегда разумно тестировать обновления перед их загрузкой на веб-сайт. Но из-за серьезности этой уязвимости пользователям следует рассмотреть возможность ускорения этого обновления.

WooCommerce опубликовала сообщение об уязвимости, которая затрагивает версии 8.8.0 и выше. Уязвимости присвоен рейтинг 5.4, что соответствует угрозе среднего уровня и затрагивает только пользователей, у которых активирована функция атрибута заказа. Тем не менее, WooCommerce «настоятельно» рекомендует пользователям как можно скорее обновиться до самой последней версии (на момент написания статьи) WooCommerce 8.9.3.

Уязвимость межсайтового скриптинга WooCommerce (XSS)

Тип уязвимости, влияющей на WooCommerce, называется межсайтовым скриптингом (XSS). Это тип уязвимости, которая зависит от того, может ли пользователь (например, администратор магазина WooCommerce) щелкнуть ссылку.

По данным WooCommerce:

«Эта уязвимость может позволить использовать межсайтовый скриптинг — тип атаки, при которой злоумышленник манипулирует ссылкой, чтобы включить на страницу вредоносный контент (с помощью кода, такого как JavaScript). Это может затронуть любого, кто нажимает на ссылку, включая покупателя, продавца или администратора магазина.

…Нам неизвестно о каких-либо способах использования этой уязвимости. Первоначально проблема была обнаружена в рамках программы превентивных исследований безопасности Automattic совместно с HackerOne. Наши группы поддержки не получали никаких сообщений о его использовании, а анализ нашей инженерной команды не показал, что он был использован».

Должны ли веб-хосты быть более активными?

Веб-разработчик и эксперт по поисковому маркетингу Адам Дж. Хамфрис, Of Making 8, Inc. (профиль LinkedIn) считает, что веб-хостерам следует более активно исправлять критические уязвимости, даже несмотря на то, что это может привести к потере функциональности некоторых сайтов в случае конфликта с каким-либо другим используемым плагином или темой.

Адам заметил:

«Более глубокая проблема заключается в том, что WordPress остается без автоматических обновлений и постоянной уязвимостью, которая создает иллюзию безопасности их сайтов. Большинство обновлений ядра не выполняются хостами, и почти каждый хост не выполняет никаких обновлений плагинов, даже если они делают их до тех пор, пока не будет выполнено обновление ядра. Кроме того, большинство обновлений плагинов премиум-класса часто не выполняются автоматически. Многие из них содержат критические исправления безопасности».

Я спросил, имеет ли он в виду принудительное обновление, когда обновление принудительно устанавливается на веб-сайт.

«Правильно, многие хосты не будут выполнять обновления до обновления ядра WordPress. Инженеры Softaculous мне это подтвердили. WPEngine, который утверждает, что полностью управляемые обновления не делает этого с частотой, чтобы своевременно исправлять указанные плагины. WordPress без постоянного управления является уязвимостью, и тем не менее, половина всех веб-сайтов создана с его использованием. По моему мнению, это недосмотр со стороны WordPress, и его следует устранить».

Подробнее читайте на Wordfence:

Прочтите официальную документацию по уязвимостям WooCommerce:

WooCommerce обновлен для устранения уязвимости межсайтового скриптинга

Рекомендованное изображение: Shutterstock/New Africa