Недавно в плагине оптимизации Google Fonts для WordPress была исправлена уязвимость с рейтингом High, позволяющая злоумышленникам удалять целые каталоги и загружать вредоносные скрипты.

ОМГФ | Плагин WordPress, соответствующий GDPR/DSGVO

Плагин OMGF | Соответствие GDPR/DSGVO, более быстрые шрифты Google. Easy. оптимизирует использование Google Fonts для снижения влияния на скорость страницы, а также соответствует требованиям GDPR, что делает его ценным для пользователей в Европейском Союзе, желающих внедрить Google Fonts.

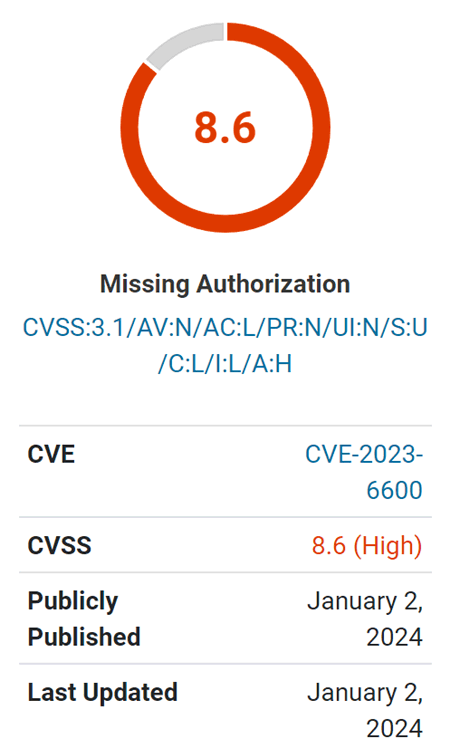

Скриншот рейтинга уязвимостей Wordfence

Уязвимость

Эта уязвимость вызывает особое беспокойство, поскольку она позволяет злоумышленникам, не прошедшим проверку подлинности. «Неаутентифицированный» означает, что злоумышленнику не нужно регистрироваться на веб-сайте или иметь какие-либо учетные данные.

Уязвимость описывается как позволяющая удалять каталоги без проверки подлинности и загружать полезные данные межсайтового скриптинга (XSS).

Межсайтовый скриптинг (XSS) — это тип атаки, при котором вредоносный скрипт загружается на сервер веб-сайта, который затем можно использовать для удаленной атаки на браузеры любых посетителей. Это может привести к получению доступа к файлам cookie или информации о сеансе пользователя, что позволит злоумышленнику принять уровень привилегий этого пользователя, посещающего сайт.

Причиной уязвимости, как определили исследователи Wordfence, является отсутствие проверки возможностей — функции безопасности, которая проверяет, имеет ли пользователь доступ к определенной функции плагина, в данном случае функции уровня администратора.

Официальный Страница разработчика WordPress для создателей плагинов говорит это о проверке возможностей:

«Возможности пользователя — это конкретные разрешения, которые вы назначаете каждому пользователю или роли пользователя.

Например, у администраторов есть возможность «manage_options», которая позволяет им просматривать, редактировать и сохранять параметры веб-сайта. С другой стороны, редакторам не хватает этой возможности, что не позволяет им взаимодействовать с опциями.

Эти возможности затем проверяются в различных точках администратора. В зависимости от возможностей, назначенных роли; меню, функциональность и другие аспекты WordPress могут быть добавлены или удалены.

Создавая плагин, обязательно запускайте код только тогда, когда у текущего пользователя есть необходимые возможности».

Wordfence описывает причину уязвимости:

«…уязвим для несанкционированной модификации данных и хранимых межсайтовых сценариев из-за отсутствия проверки возможностей функции update_settings(), подключенной через admin_init во всех версиях до 5.7.9 включительно».

Wordfence также заявляет, что предыдущие обновления пытались устранить бреши в безопасности, но считает версию 5.7.10 наиболее безопасной версией плагина.

Прочтите предупреждение об уязвимости Wordfence: