Национальная база данных уязвимостей правительства США (NVD) опубликовала уведомление о критической уязвимости, затрагивающей плагин Forminator WordPress Contact Form вплоть до версии 1.24.6.

Злоумышленники, не прошедшие проверку подлинности, могут загружать вредоносные файлы на веб-сайты, которые, согласно предупреждению, «могут сделать возможным удаленное выполнение кода».

Рейтинг уязвимости составляет 9,8 по шкале от одного до десяти, где десять — самый серьезный уровень уязвимости.

Содержание

Снимок экрана с рекомендациями Wordfence

Уязвимость для неаутентифицированных злоумышленников

Многие уязвимости, как правило, требуют, чтобы злоумышленник сначала достиг уровня пользователя WordPress, прежде чем он сможет начать атаку.

Например, некоторые уязвимости доступны тем, кто имеет уровень пользователя-подписчика, другие требуют уровня участника или администратора для выполнения атаки.

Что делает эту уязвимость особенно тревожной, так это то, что она позволяет злоумышленникам, не прошедшим проверку подлинности, вообще не имеющим пользовательского уровня, успешно взломать сайт.

Вторая причина, по которой эта уязвимость имеет рейтинг 9,8 по шкале от 1 до 10 (критическая), заключается в том, что злоумышленник может загрузить произвольный файл, то есть файл любого типа, например вредоносный скрипт.

Национальная база данных уязвимостей (NVD) описывает уязвимость:

«Плагин Forminator для WordPress уязвим к произвольной загрузке файлов из-за проверки типа файла, происходящей после загрузки файла на сервер в функции upload_post_image() в версиях до 1.24.6 включительно.

Это позволяет неаутентифицированным злоумышленникам загружать произвольные файлы на сервер уязвимого сайта, что может сделать возможным удаленное выполнение кода».

Удаленное выполнение кода

Уязвимость удаленного выполнения кода (RCE) — это тип эксплойта, позволяющий злоумышленнику выполнить вредоносный код на атакованном веб-сайте удаленно с другого компьютера.

Ущерб от такого рода эксплойтов может быть столь же серьезным, как и полный захват сайта.

Контактные формы должны быть заблокированы

Плагины WordPress, которые позволяют зарегистрированным или неаутентифицированным пользователям загружать что угодно, даже текст или изображения, должны иметь способ ограничить то, что можно загружать.

Контактные формы должны быть особенно заблокированы, поскольку они принимают информацию от общественности.

RCE не специфичен для WordPress

Подобные уязвимости не свойственны WordPress, они могут возникнуть в любой системе управления контентом.

WordPress публикует стандарты кодирования, чтобы издатели знали, как предотвратить подобные вещи.

Страница разработчика WordPress, посвященная безопасности плагинов (Очистка данных) объясняет, как правильно обрабатывать загрузки из ненадежных источников.

Страница разработчика советует:

«Ненадежные данные поступают из многих источников (пользователи, сторонние сайты и даже ваша собственная база данных!), и все их необходимо проверять перед использованием.

Очистка входных данных — это процесс защиты/очистки/фильтрации входных данных.

Валидация предпочтительнее санитарной обработки, поскольку валидация более специфична.

Но когда «более конкретное» невозможно, лучшим решением будет санитарная обработка».

Устранил ли плагин контактной формы Forminator уязвимость?

По данным Национальной базы данных уязвимостей и компании по безопасности Wordfence WordPress, проблема решена в версии 1.25.0.

Wordfence рекомендует обновление до последней версии:

«Обновите до версии 1.25.0 или более новой исправленной версии…»

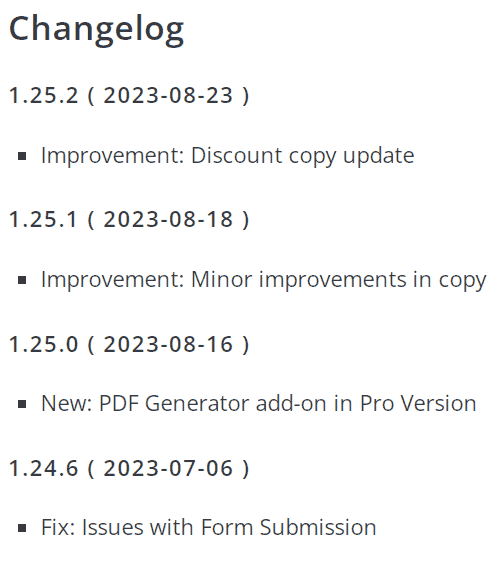

Журнал изменений плагина Forminator

Журнал изменений — это запись всех изменений, внесенных в программное обеспечение. Это позволяет пользователям прочитать его и определить, хотят ли они обновить свое программное обеспечение.

Хорошей практикой является информирование пользователей о том, что обновление программного обеспечения содержит исправление (так называемое исправление) уязвимости.

Это позволяет пользователям узнать, что конкретное обновление является срочным, чтобы они могли принять обоснованное решение об обновлении своего программного обеспечения.

В противном случае, как пользователь программного обеспечения узнает, что обновление срочно, если журнал изменений не уведомит его об этом, верно?

Судите сами, предоставляет ли журнал изменений Forminator достаточное уведомление своим пользователям об исправлении уязвимости:

Скриншот журнала изменений Forminator

Источники:

Прочтите официальную рекомендацию Национальной базы данных уязвимостей:

Прочтите рекомендацию Wordfence об уязвимости плагина контактной формы Forminator WordPress.

Forminator <= 1.24.6 – загрузка произвольных файлов без аутентификации

Прочтите отчет Exploit Database об уязвимости контактной формы Forminator.

Плагин WordPress Forminator 1.24.6 – удаленное выполнение команд без аутентификации

Рекомендованное изображение: Shutterstock/ViDI Studio