В последние годы длинный перечень Домены верхнего уровня (ДВУ) регулярно продлеваются: все чаще помимо привычных доменов .com, .org, .ru, .net встречаются домены .aero, .club и т. д. Их запрашивают различные компании, которые хотят выделиться необычным адресом веб-сайта, выделить свой бизнес-домен или просто отстают в разделе вкусных адресов в старых доменных зонах.

По запросу Google объявление в мае 8 новых доменов, в том числе два неразличимых адреса популярных расширений файлов: .zip и .mov. Эти две области были делегированы более в 2014и теперь они открыты для бесплатной регистрации домена второго уровня: теперь каждый может купить домен .zip или .mov всего за несколько долларов.

Эти два домена отличаются от всех остальных доменов верхнего уровня тем, что соответствующие URL крайне сложно отличить от имен файлов с таким же разрешением. IT-специалисты и специалисты по информационной безопасности сразу же забили тревогу о проблемах с этим доменом верхнего уровня: возможной путанице, ошибках в управлении ссылками и новых фишинговых схемах.

Тем более, что его проблемы вполне очевидны: самый первый комментарий к Новости об этом на хабре было про то, что будет вполне ощутимый поток людей, вставляющих имя файла в адресную строку браузера в надежде, что его найдут локально — а попадут на сайт, содержащий вредоносные скрипты.

.zip и .zip: неразличимая путаница

Файлы Zip и mov существуют уже несколько десятилетий: zip — это стандарт де-факто для архивов, а mov — один из самых популярных видеоконтейнеров. Домены mov и zip разработаны Google для технических специалистов, но практически каждый может приобрести их для любых целей.

Так вот, теперь, встретив упоминание, например, update.zip, только по контексту можно понять, сайт это или файл. Но контекст понимают люди, в отличие от компьютеров. Поэтому такое упоминание может вызвать проблемы в самых разных приложениях, например в этом Пример Лаборатории Касперского в Твиттере:

Понятно, что этот твит относится к файлам, но Twitter превращает их имена в ссылки на веб-сайты. Если вы зарегистрируете домены test.zip и video.mov, тех, кто перейдет по ссылке на файл, может ожидать, например, тематический фишинг.

Сможете ли вы быстро определить, какие из приведенных ниже URL-адресов являются законными, а какие являются вредоносными фишинговыми URL-адресами, которые сбрасывают evil.exe?

https://github.com∕kubernetes∕kubernetes∕архив∕refs∕tags∕@v1271.zip

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Это пример популярного статья на Медиумев котором подробно описано, как злоумышленник может использовать этот TLD в сочетании с оператором @ и символом Unicode ∕ (U+2215) для создания очень убедительной фишинговой атаки.

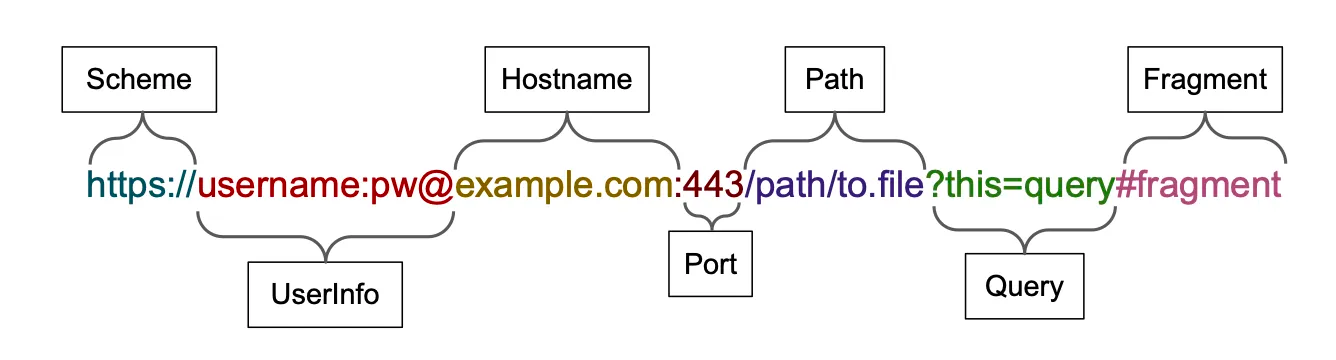

Как видно из приведенной ниже разбивки URL-адресов, все, что находится между шаблоном https:// и оператором @, рассматривается как информация о пользователе, а все, что находится после оператора @, сразу же обрабатывается как имя хоста. Однако современные браузеры, такие как Chrome, Safari и Edge, не хотят, чтобы пользователи случайно аутентифицировались на веб-сайтах одним щелчком мыши, поэтому они игнорируют все данные в разделе информации о пользователе и просто направляют пользователя на часть имени хоста URL-адреса. Например, URL-адрес фактически перенаправит пользователя на сайт bing.com.

Однако, если мы начнем добавлять косую черту к URL-адресу, который предшествует оператору @, например https://google.com/search@bing.comнаш браузер начнет анализировать все после косой черты как путь, а теперь часть URL bing.com будет проигнорирован, а пользователь будет перенаправлен на google.com.

Итак, предположим, мы хотим создать фишинговый URL-адрес с косой чертой перед оператором @, чтобы он выглядел так, как будто жертва посещает URL-адрес. google.comно мы хотели, чтобы он привел жертву к bing.com.

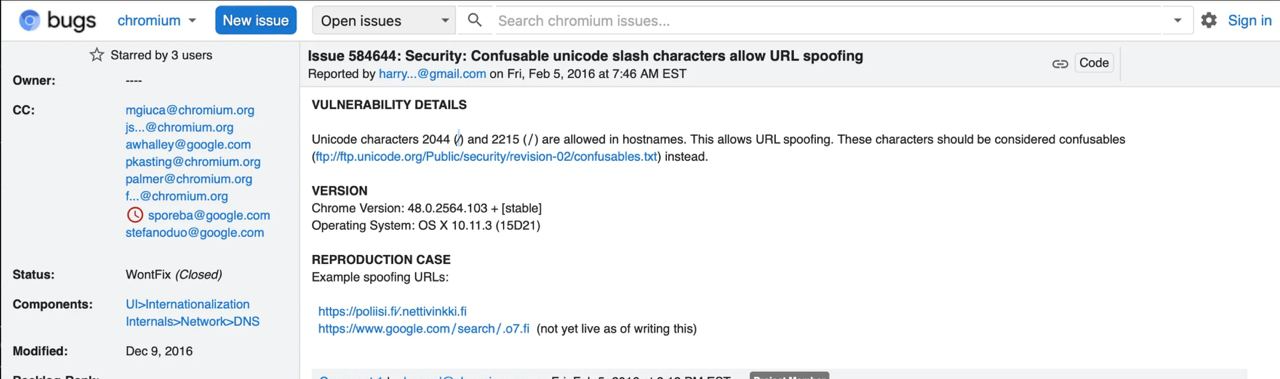

Согласно этот отчет из-за ошибок Chromium 2016 года символы Unicode U + 2044 (⁄) и U + 2215 (∕) разрешены в именах хостов, но не рассматриваются браузером как косые черты. Эти два символа Unicode выглядят как законный символ косой черты U+002F (/).

Если мы создадим URL-адрес, например:

он направит пользователя к bing.comпоскольку косая черта U+2215 рассматривается как часть пользовательской информации URL-адреса, а не как начало пути.

Если вы не знаете, что ищете, вы можете игнорировать слишком «наклонные» косые черты. Используя это, можно создать очень убедительную подделку законного файла .zip с новым TLD Google .zip.

В качестве примера возьмем пакет кода Github. Если пользователь хочет загрузить копию программного обеспечения с открытым исходным кодом Kubernetes, ему следует посетить раздел выпусков на Github и загрузить URL-адрес по адресу:

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Возьмите приведенный выше URL-адрес и замените все косые черты после https:// косой чертой U+2215 (∕) и добавьте оператор @ перед v.1.27.1.zip.

https://github.com∕kubernetes∕kubernetes∕архив∕refs∕tags∕@v1.27.1.zip

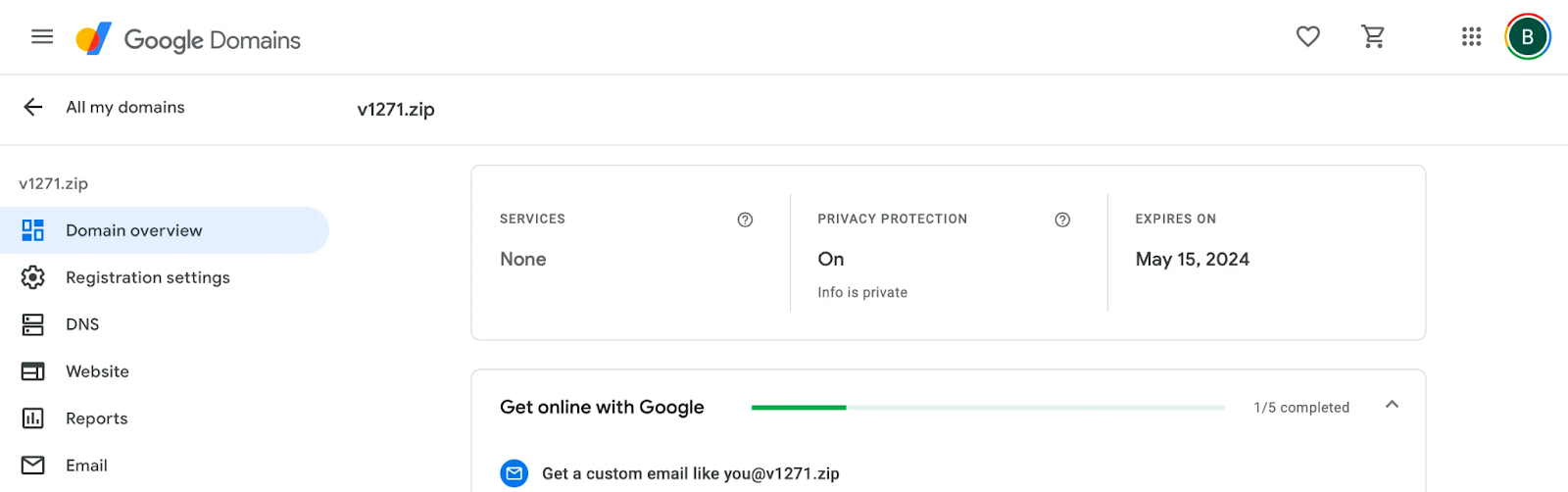

Посещение приведенного выше URL-адреса приведет нас к части URL-адреса, посвященной имени хоста, v1.27.1.zip. К сожалению, домен 1.zip уже занят, но мы можем запросить аналогичный URL v1271.zip за 15 долларов.

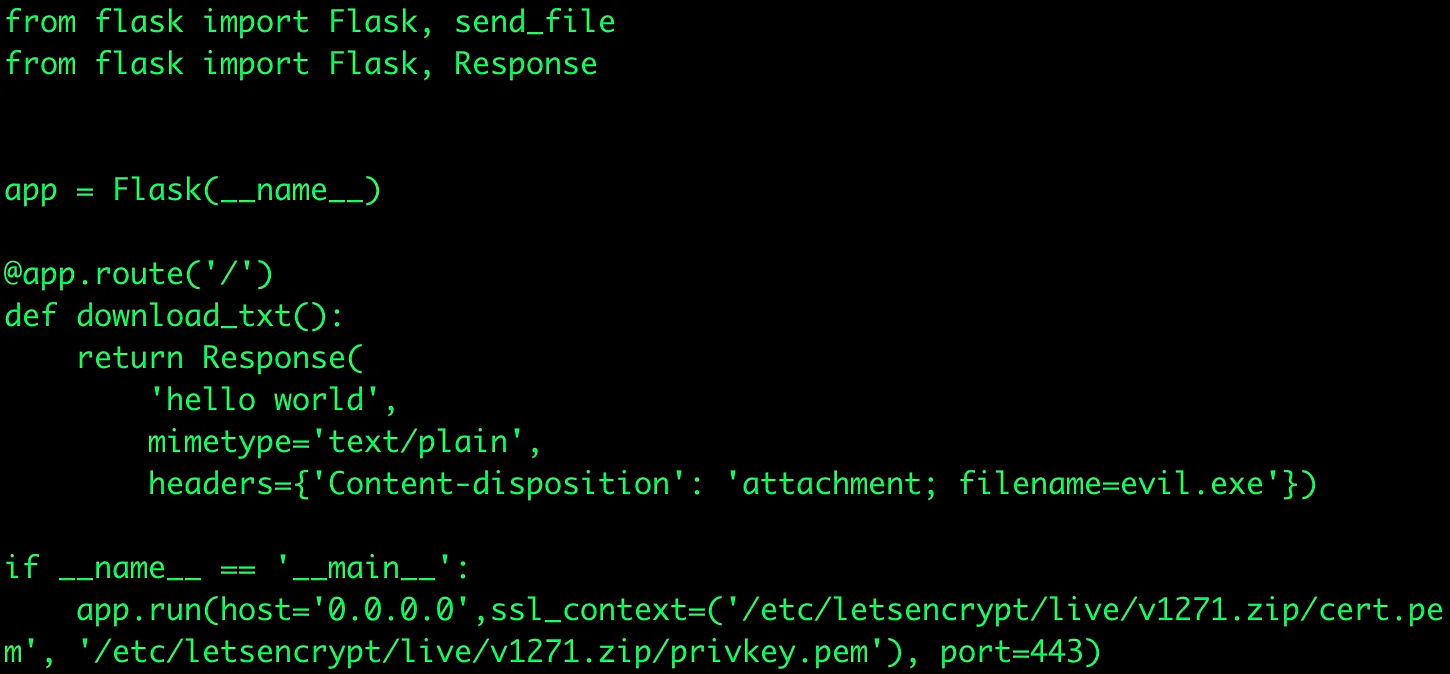

Мы можем развернуть EC2 с помощью простого приложения Python Flask и указать DNS-запись v1271.zip на наш EC2. Приложение Flask ответит на любой веб-запрос с вложением evil.exe

Пример приложения Flask, работающего на EC2

Наш вредоносный URL-адрес ниже выглядит почти неотличимым от законного URL-адреса:

вредоносный:

https://github.com∕kubernetes∕kubernetes∕архив∕refs∕tags∕@v1271.zip

законный:

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Только странность шрифта делает его примечательным для человеческого глаза. В почтовом клиенте мы могли бы сделать его еще более привлекательным и изменить размер шрифта @ в адресе 1, сделав его практически невидимым для пользователя, но все еще присутствующим в URL-адресе.

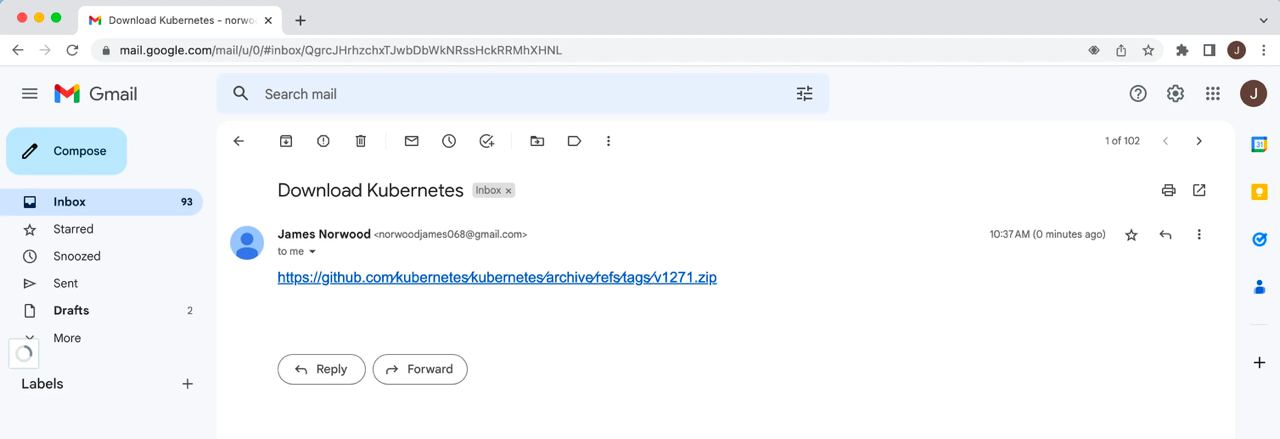

Здесь мы видим демонстрацию того, как пользователь получает образец фишинга, и evil.exe сразу загружается с сервера v1271.zip.

На сайте Касперского пересказыватьчто обнаружил исследователь безопасности mr.d0x другой способ использования .zip домен для фишинга. Описанная им методика называется архиватором в браузере и предполагает использование сайтов, имитирующих интерфейс программ для работы с архивами.

Пользователь, полагая, что открывает .zip-файл, заходит на одноименный сайт и вместо списка файлов на самом деле видит ссылки. За ними может скрываться что угодно — ссылка на скачивание исполняемого вредоносного ПО или запрос на ввод рабочих учетных данных для доступа к документу. Также интересен механизм доставки вредоносной ссылки с помощью Проводника Windows, описанный тем же автором. Если злоумышленнику удастся убедить жертву начать поиски несуществующего .zip-файла, то файловый менеджер автоматически откроет сайт с имитацией архиватора, размещенный на одноименном домене.

Строго говоря, возможность фишинга с использованием доменов верхнего уровня существовала и раньше:

-

один из старых доменов, .com, также является законным расширением исполняемого файла в MS-DOS (и более старых версиях Windows)

-

домен Святой Елены (.sh) соответствует расширению сценария Unix,

-

домен острова Монтсеррат .ms совпадает с расширением исполняемого файла Windows,

-

.скачать домен, доступен с 2015 годаиспользуется как расширение для незавершенных загрузок файлов из Интернета.

Все позволяют делать аналогичные фишинговые схемы:

https://github.com∕kubernetes∕kubernetes∕архив∕refs∕tags∕@v1234.download

https://github.com∕microsoft∕office∕архив∕refs∕tags∕@v1234.ms

А также возможность просто создавать абсурдно длинные ссылки, скрывая в них что угодно, возможность, которая только усугубляется в email-рассылках.

Тем не менее, появление домена .zip по-прежнему означает новое качество этих рисков, поскольку он позволяет веб-ссылкам считаться одним из самых распространенных форматов файлов, известных даже самому неискушенному пользователю. Вы также можете создавать домены .torrent, .exe, .dmg и .html.

Больше не теоретическая угроза

Найдено первое фишинговые сайты в зоне .zipкоторые используют тему обновлений Microsoft Office.

Обнаружение

-

Проверьте домены на наличие символов U+2044 (⁄) и U+2215 (∕). как вы можете видеть даже из примеров в этой статье, они весьма поразительны, если вы знаете, что ищете.

-

Остерегайтесь доменов, содержащих операторы @, за которыми следуют файлы .zip.

-

Всегда будьте осторожны при загрузке файлов с URL-адресов, отправленных неизвестными получателями, и наведите указатель мыши на URL-адреса, прежде чем щелкнуть, чтобы увидеть расширенный путь URL-адреса.

Как решить эту проблему глобально?

Для этого нужно вернуться к истокам: все проблемы с доменами .zip и .mov сводятся к тому, что кто-то в 2014 году решил, что было бы круто запускать новые домены верхнего уровня из узнаваемых аббревиатур — и никто за почти 9 лет до них собственно запуск их не остановил.

Запуск таких доменов — хороший маркетинговый ход: многие захотят креативный и привлекательный адрес для своего проекта по цене стандартного домена. Для поисковика условных рейсов возможность запуска сайта в зоне .aero — это информационная возможность, эквивалентная обновлению самого сайта, но гораздо менее затратная. Но теперь продолжающийся маркетинг этих адресов уже вышел на территорию угроз цифровой безопасности, где нет места развлечениям. Не все нужно покупать и продавать.

Вероятно, наиболее надежным и долговечным решением для ICANN было бы разделение доменов .zip и .mov и введение строгих ограничений на все новые «забавные» домены, исключающие пересечение с существующими форматами файлов.

Текст: @ЕгорКоткин

Иллюстрации: Антон Дмитриев