Это может сделать любой конкурент или мошенник. поддельный адрес электронной почты отправителя и отправлять письма от вашего имени.

Как вы можете сделать это невозможным?

Есть бесплатно Метод, используемый крупными компаниями. И ты тоже можешь.

Как? Давайте посмотрим на вопросы дальше.

Содержание

Проблема

Почти все пользователи получили фейковые электронные письма.

Спуфинг-атака — нападение, при котором самозванец успешно замаскированный под другим отправителем.

Spoof переводится с английского как обман.

Цели атак очень разные:

- Дискредитация бренда или компании;

- Фишинг с целью хищения средств;

- Вирусы.

Ни Google, ни Яндекс не могут решить проблему алгоритмически.

Почему? Технически говоря, протокол отправки электронной почты не обеспечивает аутентификацию пользователя. Это означает, что нет возможности устранить подделки. на этапе отправки письма.

Нет проблем с отправкой писем от имени [email protected] или [email protected]. На принимающем сервере блокируются только поддельные письма от Google или Яндекса.

Если вы подделаете обратный адрес обычной компании, который не использует никаких защитных механизмовтогда точно есть риск, что атака будет успешной.

Чтобы заблокировать почтовые серверы поддельные письма С конкретным доменным именем вам просто необходимо провести ряд мер защиты.

Механизмы защиты доступны для каждого сайта. бесплатно.

Если проблема безопасности не решена, ничто не помешает успешной атаке на бренд.

Практика показывает, что подобные рассылки проводятся часто и эффективны. Шкала:

- В первом квартале 2021 года было зарегистрировано 79,6 млн попыток доступа к мошенническим сайтам;

- Средняя доля спама в почтовом трафике Рунета составляет 51%;

- Ежегодно жертвами фишинга становятся 12,4 миллиона пользователей.

Проблема не надуманная. Личный опыт и информация из различных источников свидетельствуют о повсеместном характере проблемы.

Как мошенники подделывают письма? Спуфинг предполагает подделку цепочки связи на всех этапах:

- Отправитель фейковый;

- Копируется дизайн оригинального письма;

- Создается дубликат исходного сайта.

Чтобы увеличить количество открытий электронных писем, преступники используют методы социальной инженерии. Например, в заголовках используются такие ключевые фразы, как документация, команда, пароль, срочный.

Как происходит повреждение? Конкуренты могут отправлять электронные письма с вашего адреса электронной почты. В содержание письма включите информацию, которая подвергает бренд риску. Или даже устроить провокацию.

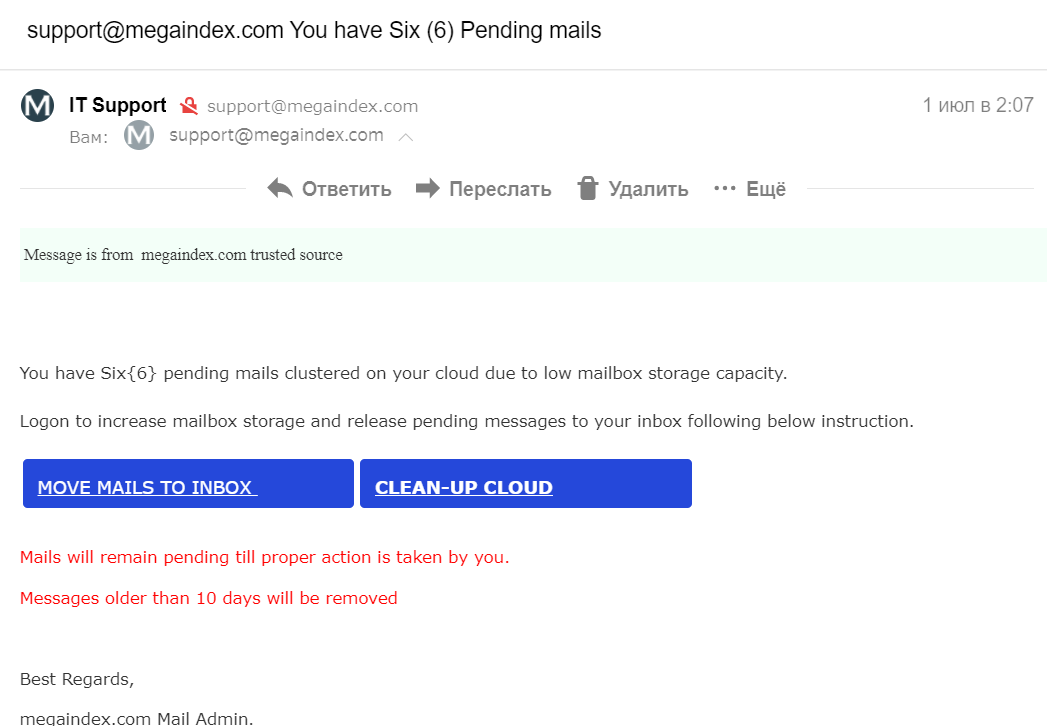

Пример рассылки, которую мошенники использовали для нанесения ущерба MegaIndex:

Попытка нападения не удалась. Аккаунты мошенников на облачных сервисах, через которые они отправляли письма, были быстро заблокированы.

Даже если отгрузка состоялась, Письма будут заблокированы принимающими серверами.

MegaIndex защищен от подобных атак.

Я рекомендую защитить ваши доменные имена, чтобы исключить все риски.

Как я могу гарантировать, что только владелец может отправлять электронную почту от имени определенного доменного имени?

Рассмотрим механизмы защиты подробнее.

Как бороться с фейковыми рассылками?

Любой веб-сайт, который стоит использовать, должен быть защищен от рассылок с поддельными адресами электронной почты.

Существует три ключевых механизма борьбы с фейковыми электронными письмами:

- Структура политики отправителей;

- Электронная почта с указанием ключа домена;

- Аутентификация сообщений на основе домена, отчетность и соответствие требованиям.

Внедряя механизм безопасности, принимающие почтовые серверы могут проверять подлинность:

- Если подлинность отправителя подтверждена, письма проверяются на спам и отправляются во входящие.

- Если проверка не удалась, то принимающий сервер блокирует буквы.

Письма проверяются на подлинность на принимающей стороне. Например, на сайте Google, Яндекса и других почтовых серверах.

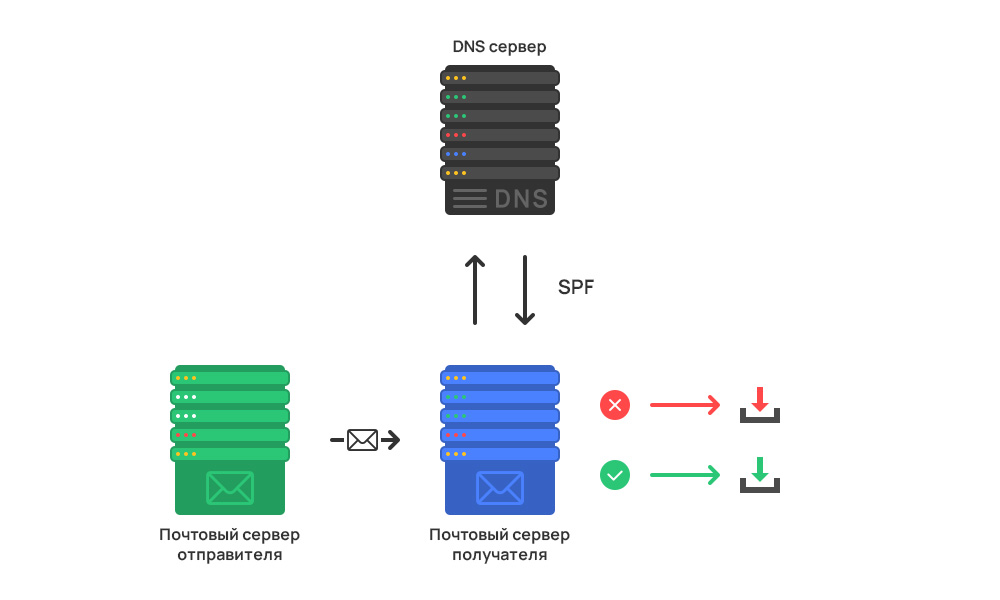

1 – SPF (структура политики отправителей)

SPF — это политика безопасности, позволяющая указать список допустимых источников для отправки электронной почты.

С помощью SPF вы можете проверить подлинность источникоткуда было отправлено письмо.

Оператор SPF записывается в виде строки TXT на сервере доменных имен.

В строке указывается список источников, из которых владелец разрешает отправку электронных писем. Например, список IP-адресов.

Когда письмо приходит с сервера с любым другим IPтогда никакая авторизация не осуществляется.

Алгоритм работы:

- Устанавливает список разрешенных отправителей;

- Принимающий почтовый сервер загружает список с DNS-сервера;

- Подлинность источника проверяется.

Синтаксис SPF:

- в — Версия SPF, по умолчанию следует использовать v=spf1;

- +а — все серверы из DNS-записей Дэш А уполномочен отправлять электронные письма;

- +мх — все серверы из DNS-записей Дэш А уполномочен отправлять электронные письма;

- +Домен — Домен Домен имеет право отправлять письма;

- -все — Использование других источников для отправки писем запрещено.

Пример записи доменного имени Индексоид:

indexoid.com. TXT v=spf1 +a +mx +a:indexoid.com -all

Полный список доступных наборов данных можно посмотреть по ссылке — Синтаксис SPF.

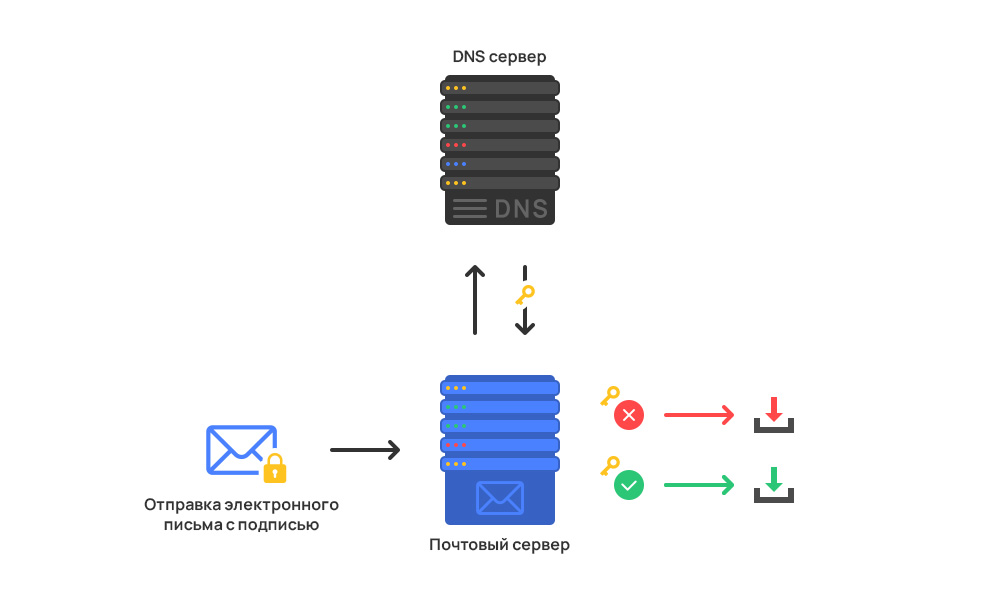

2 – DKIM (почта, идентифицированная ключами домена)

DKIM защищает адрес электронной почты от подделки с помощью пары ключей шифрования.

Как это работает? Этапы:

- Создаются два ключа: открыть И закрыто;

- Закрытый ключ автоматически включается в отправляемые электронные письма;

- Открытый ключ размещается владельцем веб-сайта в записи TXT на сервере доменных имен

- Электронные письма отправляются с подписью DKIM;

- Сервер-получатель загружает открытый ключ с DNS-сервера и проверяет личность отправителя.

Закрытый ключ Используется при шифровании заголовка и содержимого исходящего письма.

Открытый ключ Используется принимающим сервером для расшифровки.

Для проверки подлинности письма нужны оба ключа: Подпись DKIM И Открытый ключ. Принимающий сервер соответствует содержимому BODY и HEADERS.

Если проверка прошла успешно, письмо будет проверено на спам и отправлено на ваш почтовый ящик.

Если один из ключей отсутствует или ключ поддельный, письмо будет заблокировано.

Приватный ключ прописывается в технических заголовках, чтобы в содержании письма не появлялся дополнительный текст.

Синтаксис строк DKIM:

- в — Версия DKIM, по умолчанию следует использовать v=DKIM1.

- к – Используемый тип ключа, по умолчанию следует использовать k=rsa

- п – открытый ключ, закодированный Base64

символ ; Используется для разделения параметров.

Дополнительные параметры:

- ЧАС – Указывает используемый алгоритм хеширования. Допустимые значения: h=sha1 или h=sha256;

- С — Тип сервиса с использованием DKIM. Допустимые значения: s=* или s=email. По умолчанию — s=*;

- т=с — означает применять инструкции только к тому доменному имени, на котором написана строка. Не рекомендуется, если для рассылки используются еще и субдомены.

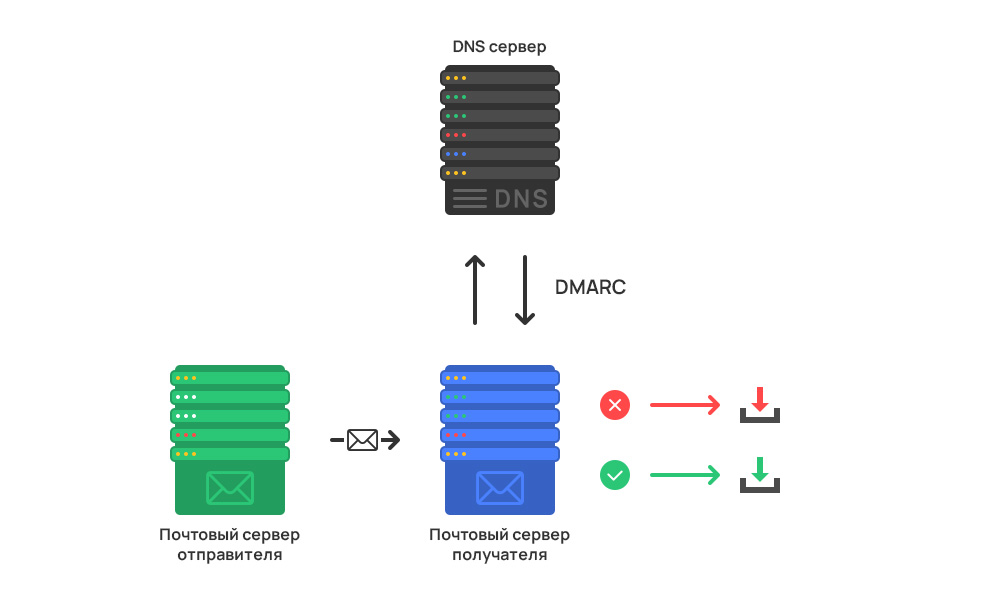

3 – DMARC (Аутентификация сообщений на основе домена, отчетность и соответствие требованиям)

DMARC — это политика, против которой почтовые серверы могут принимать меры. скомпрометирован Электронная почта.

Инструкции по политике DMARC:

- Инструктирует почтовые серверы, как обрабатывать сообщения, не прошедшие проверку DKIM и/или SPF;

- Позволяет получать отчеты с почтовых серверов об отправленных письмах. от имени проверенного доменного имени.

Параметры:

- отправлять электронные письма в спам;

- Заблокировать прием.

Оператор записывается в запись TXT на сервере доменных имен.

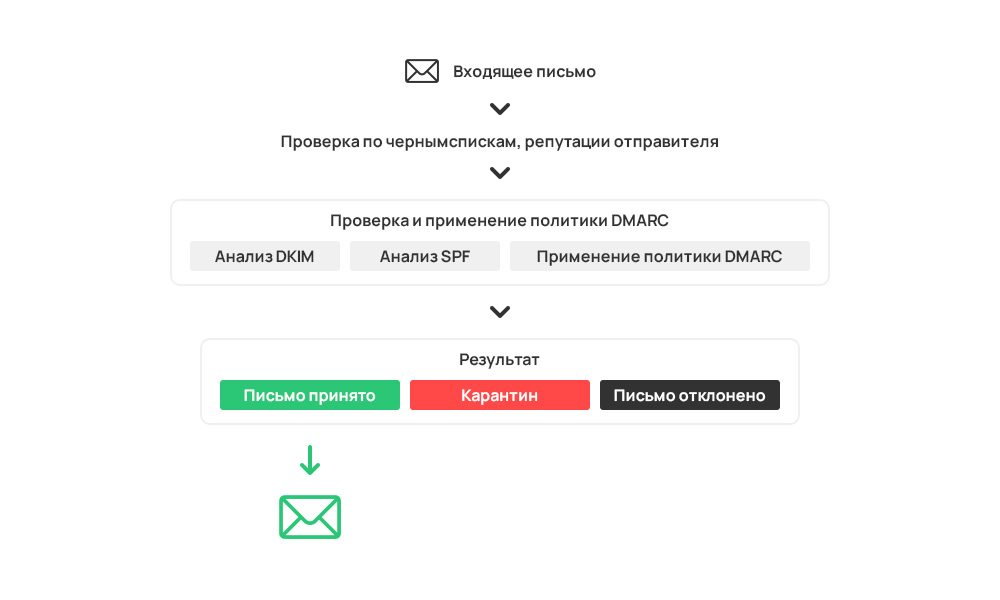

Как это работает:

- Принимающий почтовый сервер принимает письма;

- Почтовый сервер определяет имя домена по заголовку Д;

- Если набор данных доступен, проводится SPF-анализ;

- Если запись доступна, выполняется анализ DKIM;

- Проведен DMARC-анализ;

- Политика DMARC работает.

Синтаксис строки DMARC:

- в – Версия, по умолчанию следует использовать v=DMARC1.

- п – Политика обработки, допустимые значения: нет, карантин или отклонение;

- сп — Политики поддоменов имеют аналогичное значение;

- аспф — Проверить соблюдение солнцезащитного фактора;

- Адким — Проверка соответствия DKIM;

- вызов — Адрес для отправки отчетов.

Допустимые значения параметров аспф, Адким:

- aspf=s — строгое соблюдение;

- aspf=r — Мягкая проверка.

Допустимые значения параметра п:

- р = нет — вообще не предпринимать никаких действий, только сообщает;

- p=карантин — отправлять письма в спам;

- р=отклонить мусор.

пример для виксфи:

_dmarc.seoheronews.com TXT v=DMARC1; p=reject; sp=reject; ruf=mailto:[email protected].

Существуют и другие типы атак.

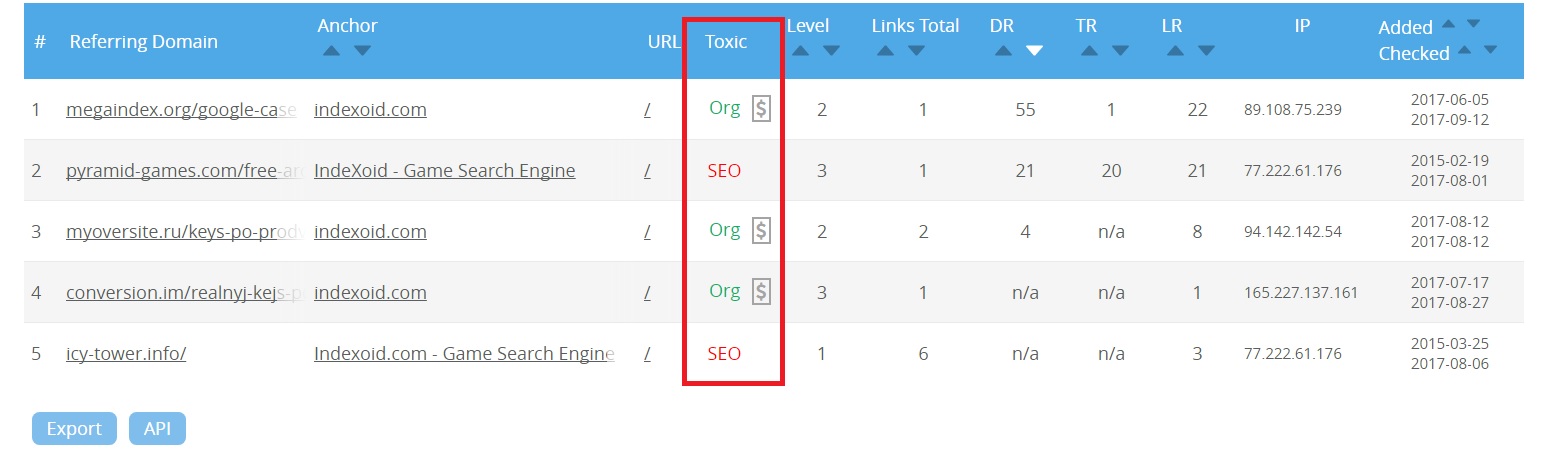

Конкуренты поисковых систем часто размещают спам-внешние ссылки на конкурирующие сайты, поскольку плохие ссылки мешают рекламе.

С MegaIndex вы можете найти опасные ссылки:

- Откройте сервис «Внешние ссылки».

- Введите адрес сайта, который хотите продвигать.

- Использовать фильтр SEOчтобы определить, следует ли удалять потенциально опасные внешние ссылки. Маркировка осуществляется автоматически системой MegaIndex;

- Проанализируйте список и определите действительно опасно;

- Они отправляют выбранные опасные ссылки на Инструмент Google для отклонения ссылок или в Яндексе через форму Ответное сообщение.

Рекомендуемые материалы по теме:

Выводы

Практически в каждой компании рассылки по электронной почте являются одним из важнейших инструментов коммуникации бренда.

Конкуренты или мошенники могут подделать электронное письмо отправителя.

Атака, предполагающая подделку адреса отправителя, называется атакой. Подмена.

Атака проста. Потенциальный риск нанесения ущерба репутации компании и бренда является значительным.

Если атаку осуществляют мошенники, целью обычно является Кража персональных данных.

Если атаку осуществляют конкуренты, то целью обычно является Дискредитация бренда или компании.

Важно защитить свой адрес электронной почты от схем конкурентов.

Для надежной защиты необходимо использовать комбинацию механизмов СПФ, ДКИМ, DMARС.

Принцип работы:

- С SPF вы можете ограничить Источники отправки писем. Например, по IP;

- DKIM добавляет цифровую подпись позволяет связать букву с доменным именем. Серверы-получатели используют цифровую подпись для проверки подлинности отправителя и фильтрации спама;

- DMARC позволяет вам определить скомпрометированную политику электронной почты.

Механизмы используются для предотвращения отправки злоумышленниками сообщений, которые кажутся исходящими с доменного имени.

Все бесплатно.

Механизмы поддерживаются почтовыми сервисами Google, Яндекс, Yahoo, Mail.ru, Ukr.net и Microsoft.

Любой желающий может самостоятельно настроить защиту адреса электронной почты. Никаких затрат не требуется.

Планировать:

Есть вопросы или дополнения по теме? Есть мнения? Напишите в комментариях.

Для реализации не требуются специальные навыки. Если вам интересна тема, я расскажу, как создать почту на доменном имени. бесплатно и как на практике настроить безопасность адреса электронной почты.