Исследователи обнаруживают утечки данных в Google Tag Manager (GTM), а также уязвимости безопасности, произвольные внедрения скриптов и случаи согласия на сбор данных, включенного по умолчанию. Юридический анализ выявляет потенциальные нарушения закона ЕС о защите данных.

Есть много тревожных разоблачений, в том числе то, что GTM на стороне сервера «препятствует аудиту соответствия со стороны регулирующих органов, специалистов по защите данных и исследователей…»

GTM, разработанный Google в 2012 году для помощи издателям во внедрении сторонних сценариев JavaScript, в настоящее время используется на 28 миллионах веб-сайтов. В исследовании оцениваются обе версии GTM: клиентская и более новая серверная версия GTM, представленная в 2020 году.

Анализ, проведенный исследователями и экспертами по правовым вопросам, выявил ряд проблем, присущих архитектуре GTM.

Проверка 78 тегов на стороне клиента, 8 тегов на стороне сервера и двух платформ управления согласием (CMP) выявила скрытые утечки данных, случаи, когда теги обходили системы разрешений GTM для внедрения сценариев, а согласие было включено по умолчанию без любое взаимодействие с пользователем.

Важный вывод касается серверного GTM. Серверный GTM работает путем загрузки и выполнения тегов на удаленном сервере, что создает ощущение отсутствия третьих лиц на веб-сайте.

Однако исследование показало, что эта архитектура позволяет тегам, работающим на сервере, тайно передавать данные пользователей третьим лицам, обходя ограничения браузера и меры безопасности, такие как Content-Security-Policy (CSP).

Содержание

Методология, используемая в исследовании утечек данных GTM

Исследователи из Центра Inria de l'Université, Centre Inria d'Université Côte d'Azur, Center Inria de l'Université и Утрехтского университета.

Методология, использованная исследователями, заключалась в покупке домена и установке GTM на действующем веб-сайте.

В исследовательской работе подробно объясняется:

«Для проведения экспериментов и настройки инфраструктуры GTM мы купили домен — здесь мы называем его example.com — и создали общедоступный веб-сайт, содержащий одну базовую веб-страницу с абзацем текста и формой входа в формате HTML. Мы включили форму входа в систему после того, как Сенол и др. …недавно мы обнаружили, что вводимые пользователем данные часто просачиваются из форм, поэтому мы решили проверить, могут ли теги нести ответственность за такую утечку.

Веб-сайт и серверная инфраструктура GTM были размещены на арендованной нами виртуальной машине на платформе облачных вычислений Microsoft Azure, расположенной в центре обработки данных в ЕС.

…Мы использовали функцию «профили» браузера, чтобы запускать каждый эксперимент в новой среде, лишенной файлов cookie, локального хранилища и других технологий, кроме поддержания состояния.

Браузер при посещении веб-сайта запускался на компьютере, подключенном к Интернету через институциональную сеть ЕС.

Чтобы создать установки GTM на стороне клиента и сервера, мы создали новую учетную запись Google, вошли в нее и выполнили шаги, предложенные в официальной документации GTM».

Результаты анализа содержат множество важных выводов, в том числе то, что «тег Google» облегчает сбор нескольких типов данных пользователей без согласия и на момент анализа представлял уязвимость безопасности.

Сбор данных скрыт от издателей

Еще одним открытием стал объем сбора данных с помощью «тега Pinterest», который собрал значительный объем пользовательских данных, не раскрывая их издателю.

Что может вызвать беспокойство у некоторых, так это то, что издатели, которые используют эти теги, могут не только не знать об утечках данных, но и что инструменты, на которые они полагаются, помогающие им контролировать сбор данных, не уведомляют их об этих проблемах.

Исследователи задокументировали свои выводы:

«Мы наблюдаем, что данные, отправленные тегом Pinterest, не видны Издателю на веб-сайте Pinterest, где мы вошли в систему, чтобы наблюдать за раскрытием Pinterest собранных данных.

Более того, мы обнаружили, что данные, собранные тегом Google о взаимодействии с формой, не отображаются на панели инструментов Google Analytics.

Этот вывод показывает, что издатели таких тегов не знают о данных, собранных выбранными ими тегами».

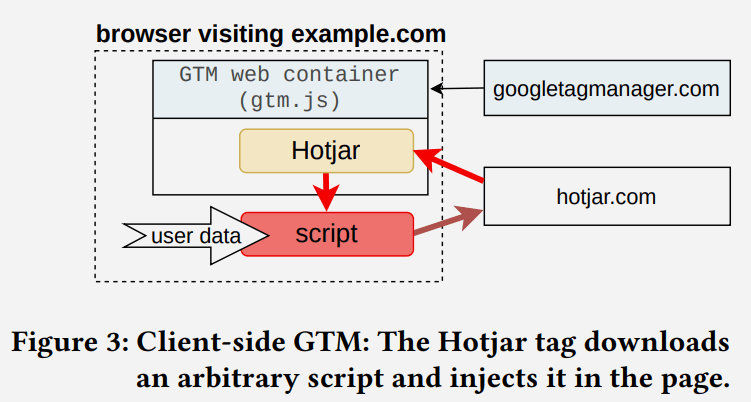

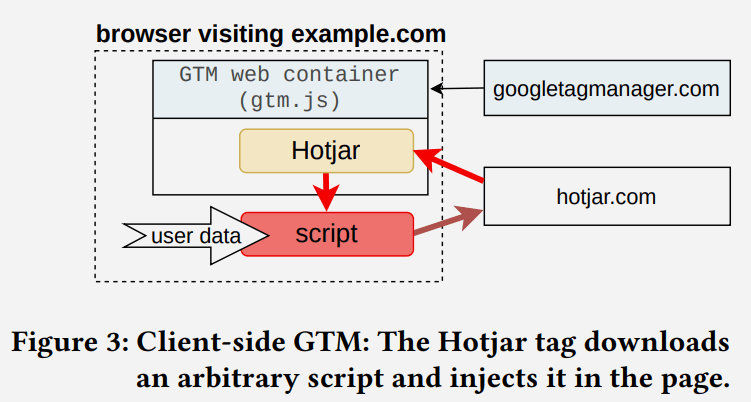

Внедрение сторонних скриптов

В Диспетчерах тегов Google есть функция управления тегами, в том числе сторонними, называемая веб-контейнерами. Теги могут работать в «песочнице», что ограничивает их функциональные возможности. В песочнице также используется система разрешений с одним разрешением, называемым inject_script, которое позволяет сценарию загружать и запускать любой (произвольный) сценарий вне веб-контейнера.

Разрешение inject_script позволяет тегу обходить систему разрешений GTM и получать доступ ко всем API браузера и DOM.

Снимок экрана, иллюстрирующий внедрение скрипта

Исследователи проанализировали 78 официально поддерживаемых клиентских тегов и обнаружили 11 тегов, которые не имеют разрешения inject_script, но могут внедрять произвольные скрипты. Семь из этих одиннадцати тегов были предоставлены Google.

Они пишут:

«11 из 78 официальных тегов на стороне клиента внедряют сторонний скрипт в DOM в обход системы разрешений GTM; а «Режим согласия» GTM по умолчанию включает некоторые цели согласия, даже до того, как пользователь взаимодействовал с баннером согласия».

Ситуация еще хуже, потому что это не только уязвимость конфиденциальности, но и уязвимость безопасности.

В исследовательской статье объясняется значение того, что они обнаружили:

«Это открытие показывает, что система разрешений GTM, реализованная в песочнице веб-контейнера, позволяет тегам вставлять произвольные неконтролируемые сценарии, тем самым открывая потенциальные уязвимости безопасности и конфиденциальности веб-сайта. Мы сообщили об этом факте Google через их онлайн-систему Bug Bounty».

Платформы управления согласием (CMP)

Платформы управления согласием (CMP) — это технология управления согласием, которое пользователи предоставили в отношении своей конфиденциальности. Это способ управления персонализацией рекламы, хранилищем пользовательских данных, хранилищем аналитических данных и так далее.

Google документация по использованию CMP заявляет, что установка настроек режима согласия по умолчанию является обязанностью маркетологов и издателей, использующих GTM.

Например, настройки по умолчанию можно настроить на запрет персонализации рекламы.

В документации указано:

«Установить параметры согласия по умолчанию

Мы рекомендуем установить значение по умолчанию для каждого используемого типа согласия.Значения состояния согласия в этой статье являются лишь примерами. Вы несете ответственность за то, чтобы режим согласия по умолчанию был установлен для каждого из ваших продуктов измерения в соответствии с политикой вашей организации».

Исследователи обнаружили, что CMP для клиентских GTM загружаются на веб-странице в неопределенном состоянии, и это становится проблематичным, когда CMP не загружает переменные по умолчанию (называемые неопределенными переменными).

Проблема в том, что GTM считает, что неопределенные переменные означают, что пользователи дали свое согласие на все неопределенные переменные, даже если пользователь не давал согласия каким-либо образом.

Исследователи объяснили, что происходит:

«Удивительно, но в этом случае GTM считает, что все такие неопределенные переменные принимаются конечным пользователем, даже если конечный пользователь еще не взаимодействовал с баннером согласия CMP.

Среди двух протестированных CMP (см. §3.1.1) мы обнаружили такое поведение для Consentmanager CMP.

Этот CMP устанавливает значение по умолчанию только для двух переменных согласия — Analytics_storage и ad_storage — оставляя три переменные согласия GTM — Security_-storage, Personalization_storage Function_storage — и переменные согласия, специфичные для этого CMP — например, cmp_function_c56, который соответствует цели «Социальные сети» — в неопределенном состоянии.

Следовательно, эти дополнительные переменные считаются предоставленными GTM. В результате все теги, которые зависят от этих четырех переменных согласия, выполняются даже без согласия пользователя».

Юридические последствия

В исследовательском документе отмечается, что законы США о конфиденциальности, такие как Общий регламент ЕС по защите данных (GDPR) и Директива о конфиденциальности электронных данных (ePD), регулируют обработку пользовательских данных и использование технологий отслеживания и налагают значительные штрафы за нарушение этих законов, например как требование согласия на хранение файлов cookie и других технологий отслеживания.

Юридический анализ клиентского GTM выявил в общей сложности семь потенциальных нарушений.

Семь потенциальных нарушений законов о защите данных

- Возможное нарушение 1. Сканеры CMP часто не достигают цели

- Возможное нарушение 2. Сопоставление целей CMP с переменными согласия GTM не соответствует требованиям.

- Возможное нарушение 3. Цели GTM ограничены клиентским хранилищем.

- Возможное нарушение 4. Цели GTM не являются конкретными и явными.

- Возможное нарушение 5. Установка переменных согласия по умолчанию на «принято» означает, что теги работают без согласия.

- Возможное нарушение 6. Google Tag отправляет данные независимо от решения пользователя о согласии.

- Возможное нарушение 7. GTM позволяет поставщикам тегов внедрять сценарии, подвергающие конечных пользователей угрозам безопасности.

Юридический анализ серверного GTM

Исследователи пишут, что полученные результаты вызывают юридическую обеспокоенность по поводу GTM в его нынешнем состоянии. Они утверждают, что система создает больше юридических проблем, чем решений, усложняя усилия по соблюдению требований и создавая проблему для эффективного контроля со стороны регулирующих органов.

Вот некоторые из факторов, вызвавших беспокойство по поводу способности соблюдать правила:

- Издателю сложно соблюдать права субъектов данных.

Как для клиентской, так и для серверной GTM у издателя нет простого способа выполнить запрос на доступ к собранным данным, как того требует статья 15 GDPR. Издателю придется вручную отслеживать каждого сборщика данных, чтобы выполнить этот юридический запрос. - Встроенное согласие вызывает проблемы с доверием

При использовании тегов со встроенным согласием издатели вынуждены верить, что поставщики тегов действительно реализуют встроенное согласие в коде. У издателя нет простого способа просмотреть код и убедиться, что поставщик тегов действительно игнорирует согласие и собирает информацию о пользователях. Просмотр кода невозможен для официальных тегов, изолированных в скрипте gtm.js. Исследователи заявляют, что проверка кода на соответствие «требует серьезного обратного проектирования». - Серверный GTM невидим для нормативного мониторинга и аудита.

Исследователи пишут, что серверные блоки GTM затрудняют аудит соответствия, поскольку сбор данных происходит удаленно на сервере. - Согласие сложно настроить в контейнерах сервера GTM.

В контейнерах сервера GTM отсутствуют инструменты управления согласием, что не позволяет CMP отображать цели и сборщиков данных, как того требуют правила.

Аудит описывается как очень сложный:

«Более того, аудит и мониторинг возможны исключительно путем обращения к издателю для предоставления доступа к конфигурации контейнера сервера GTM.

Более того, Издатель может изменить конфигурацию серверного контейнера GTM в любой момент времени (например, перед любым расследованием со стороны регулирующих органов), маскируя любую проверку соответствия».

Вывод: у GTM есть подводные камни и недостатки

Исследователи получили плохие оценки GTM за безопасность и несоответствие настройкам по умолчанию, заявив, что это создает больше юридических проблем, чем решений, одновременно усложняя соблюдение правил и затрудняя контроль за соблюдением требований регулирующими органами.

Прочтите исследовательскую работу:

Диспетчер тегов Google: скрытые утечки данных и возможные нарушения закона ЕС о защите данных

Загрузите PDF-файл исследовательской работы здесь..

Рекомендованное изображение: Shutterstock/Praneat